WiFi Ransomware – Possono propagarsi attraverso reti wireless?

WiFi Ransomware – Possono propagarsi attraverso reti wireless?

I WiFi ransomware possono propagarsi attraverso reti WiFi? Si, è possibile.

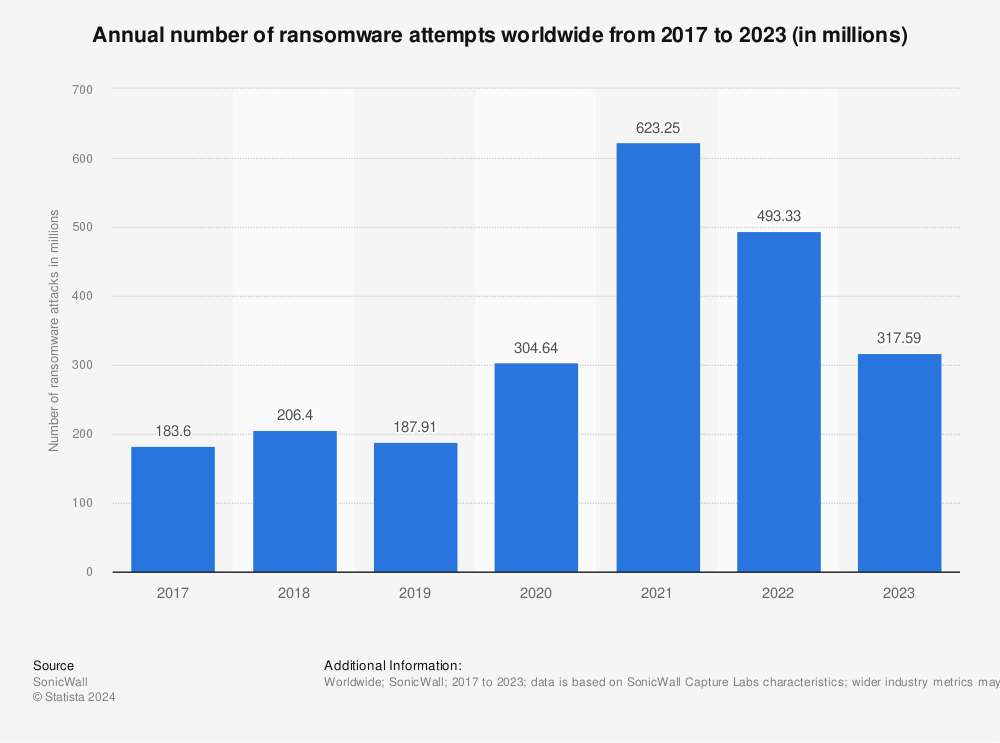

Dal 2020, gli attacchi ransomware crescono di giorno in giorno. Questo tipo di malware è diventato una delle prime minacce nel panorama della sicurezza informatica di diversi settori. Diversi rapporti hanno mostrato come MSP, ISP e SP rimangano i primi bersagli per tali attacchi. Il motivo è semplice: il loro modello di business serve molte PMI, medie e grandi imprese.

Nel suo ultimo rapporto sulla sicurezza della rete, Cybersecurity Ventures ha stimato che “ogni 2 secondi si verifica un attacco ransomware. I costi dei danni globali previsti entro il 2031 saranno di circa 265 miliardi di dollari”

Uno studio del 2023 di Statista conferma che “sebbene il ransomware sia ancora dietro ad altri tipi di malware più preoccupanti, come virus e trojan, ha un enorme potenziale di danno, sia per le aziende che per i privati. Infatti, la quota annuale di attacchi ransomware subiti dalle organizzazioni di tutto il mondo è in aumento dal 2018, fino a raggiungere il 68,5% nel 2021“.

È praticamente impossibile difendere le reti WiFi da ogni tipo di ransomware. L’approccio corretto che MSP, ISP e SP dovrebbero avere in questo complesso scenario di minacce malware consiste nell’adottare le migliori tecnologie di difesa contro il ransomware in relazione al Wi-Fi.

La minaccia del ransomware non è sempre correlata al download di software o al phishing via e-mail. L’aumento del traffico di rete globale e gli interessi economici dei gruppi di hacker nel periodo post-Covid19 e durante la guerra russo/ucraina hanno moltiplicato i tipi e la quantità di attacchi alle reti aziendali.

Esistono categorie di ransomware, come Emotet, che operano come worm aggirando le password più deboli e infettando più reti wireless contigue. Esistono categorie di ransomware, come Chameleon, che sostituiscono il firmware di un AP esistente e mascherano le credenziali rivolte verso l’esterno.

Qual è la migliore difesa per le reti aziendali contro i WiFi ransomware?

Tanaza suggerisce di configurare l’autenticazione RADIUS + ID NAS con WPA-Enterprise.

Ad esempio, analizziamo il comportamento del ransomware Chameleon per comprendere l’approccio utilizzato da Tanaza per combattere gli attacchi ransomware.

L’obiettivo di questo ransomware è il furto di dati, il malfunzionamento del dispositivo a livello OSI 2 e il blocco di elenchi di file o interi sistemi per motivi di riscatto quando integrato con worm.

La prima parte dannosa del codice di questo ransomware esegue una scansione approfondita della rete per scoprire possibili suscettibilità nei punti di accesso. Le vulnerabilità scansionate includono password deboli, firmware obsoleto e protocolli di crittografia non sicuri del dispositivo Wi-Fi (come WEP, WPA, WPA+TPKI, WPA + TKIP/AES, WPA + AES). Quando il ransomware trova punti di accesso con password facili da decifrare (facilitando gli attacchi del dizionario) o protocolli di rete non sicuri, il ransomware può aggirare i protocolli di sicurezza e l’interfaccia amministrativa del punto di accesso.

In quel momento, Chameleon identifica e memorizza le impostazioni di sistema AP, sostituendo il firmware originale con un virus caricato e ricaricando le nuove impostazioni AP dannose.

L’attività del malware è inarrestabile. La propagazione del ransomware continuerebbe nonostante gli aggiornamenti ai metodi di sicurezza, come l’ispezione approfondita dei pacchetti o la modifica dei protocolli di sicurezza in un secondo momento. Il malware potrebbe infettare altri nodi. La propagazione continuerebbe vicino a reti deboli su un ciclo infinito.

Prevenzione delle minacce contro il ransomware WiFi

La configurazione del server di autenticazione RADIUS + ID NAS con WPA-Enterprise rappresenta un triplo livello di sicurezza per MSP, ISP e SP.

Quando un utente tenta di autenticarsi alla rete, riempie i campi con un nome utente e una password per eseguire il login. Il dispositivo crea un messaggio di richiesta di accesso e lo invia al server RADIUS preconfigurato. In questo messaggio ci sono le credenziali crittografate. Il server Radius confronta le credenziali di accesso ricevute con i dati su un database interno per stabilire se il client è noto.

Se il dispositivo è un client noto al server RADIUS e il segreto condiviso è corretto, il server esamina il metodo di autenticazione richiesto nel messaggio di richiesta di accesso. In caso contrario, il RADIUS invia un messaggio di rifiuto di accesso che mostra l’errore di autenticazione. La comunicazione RADIUS termina e al client viene negato l’accesso.

A questo livello, la rete di MSP, ISP e SP ha solidi standard di protezione perché, durante la scansione della rete da parte del malware per trovare suscettibilità AP, il ransomware dovrebbe violare i protocolli WPA Enterprise AES-CCMP (aggirando solide tecniche di crittografia: “modalità contatore” e “CBC-MAC”) ed intercettare il messaggio di Richiesta di Accesso, falsificandolo con l’elenco delle credenziali nel database.

L’attività del malware è inarrestabile. La propagazione del ransomware continuerebbe nonostante gli aggiornamenti ai metodi di sicurezza, come l’ispezione approfondita dei pacchetti o la modifica dei protocolli di sicurezza in un secondo momento. Il malware potrebbe infettare altri nodi. La propagazione continuerebbe vicino a reti deboli su un ciclo infinito.

Che cos’è WPA Enterprise?

WPA Enterprise è uno dei metodi di crittografia più sicuri per la protezione della rete. Il protocollo è stato progettato specificamente per la difesa della rete delle organizzazioni aziendali. Il metodo di crittografia utilizzato da questo protocollo di sicurezza è AES-CCMP: cripta i dati trasmessi via etere.

WPA Enterprise è utilizzato in ambienti MSP, ISP e SP in cui il sistema di protezione contro il ransomware Wi-Fi è fondamentale. Questo protocollo di sicurezza utilizza lo standard IEEE 802.1X per il controllo dell’accesso alla rete, che fornisce un quadro di autenticazione per i dispositivi che tentano di connettersi alla rete.

In WPA Enterprise, quando un client tenta di connettersi alla rete, il punto di accesso richiede le credenziali di autenticazione al dispositivo dell’utente. Il dispositivo invia quindi le credenziali a un server di autenticazione per la verifica. Se le credenziali sono valide, il server di autenticazione invia un messaggio al punto di accesso, consentendo al dispositivo dell’utente di connettersi alla rete.

WPA Enterprise utilizza anche la crittografia per proteggere i dati trasmessi sulla rete. Supporta diversi metodi di crittografia, tra cui l’Advanced Encryption Standard (AES) e il Temporal Key Integrity Protocol (TKIP).

Che cos’è l’autenticazione RADIUS?

Remote Authentication Dial-In User Service (RADIUS) è un protocollo client/server e un software che consente ai server di accesso remoto di comunicare con un server centrale per autenticare gli utenti dial-in e autorizzare il loro accesso al sistema o servizio richiesto.

E se l’autenticazione fallisce sul server primario?

Tanaza ha abilitato una funzione del server secondario. Come per il primo, è possibile configurare indirizzi IP o nomi host, porte e segreti condivisi (password, passphrase o un numero).

Come configurare il server RADIUS per l’autenticazione wireless?

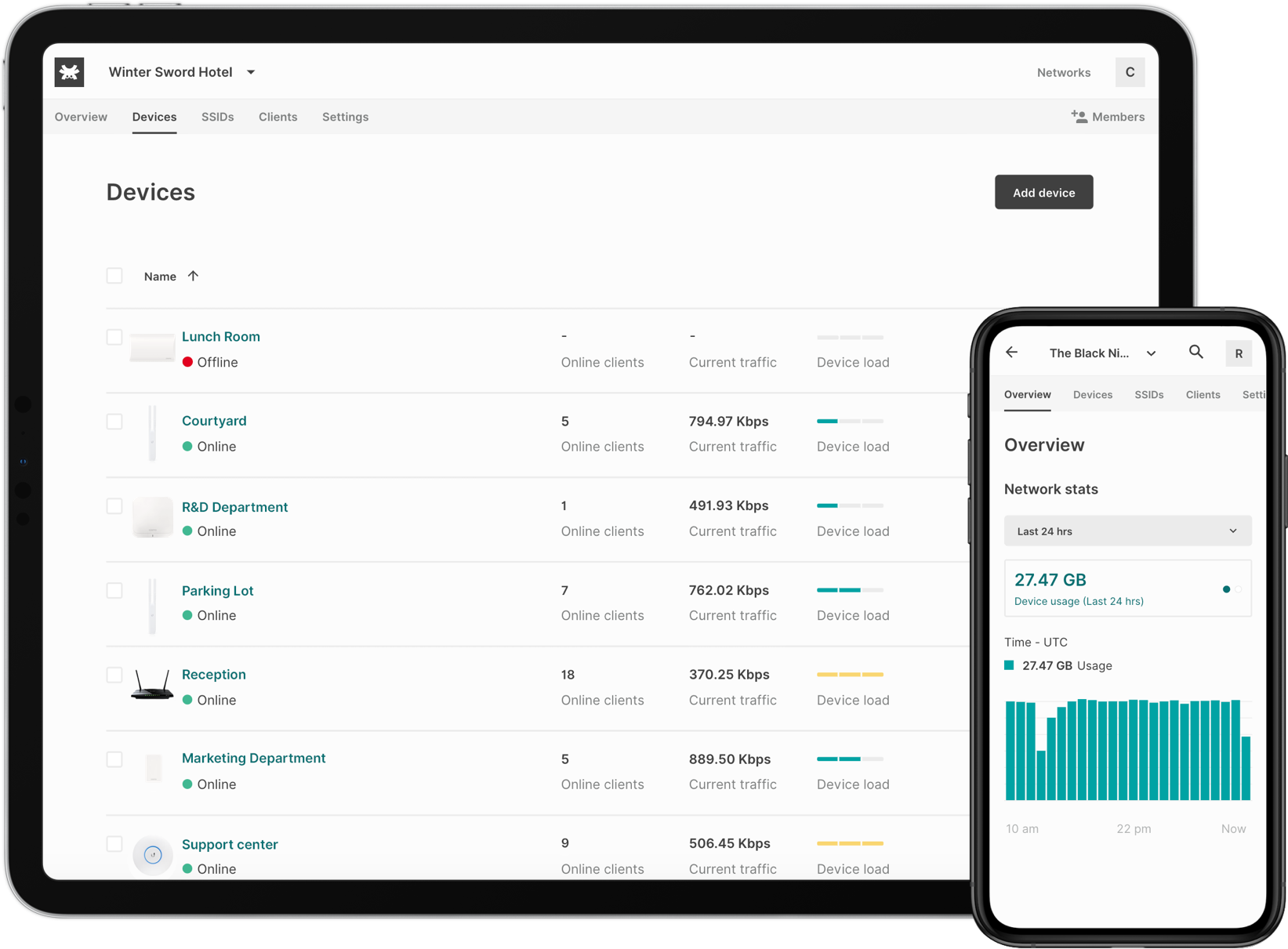

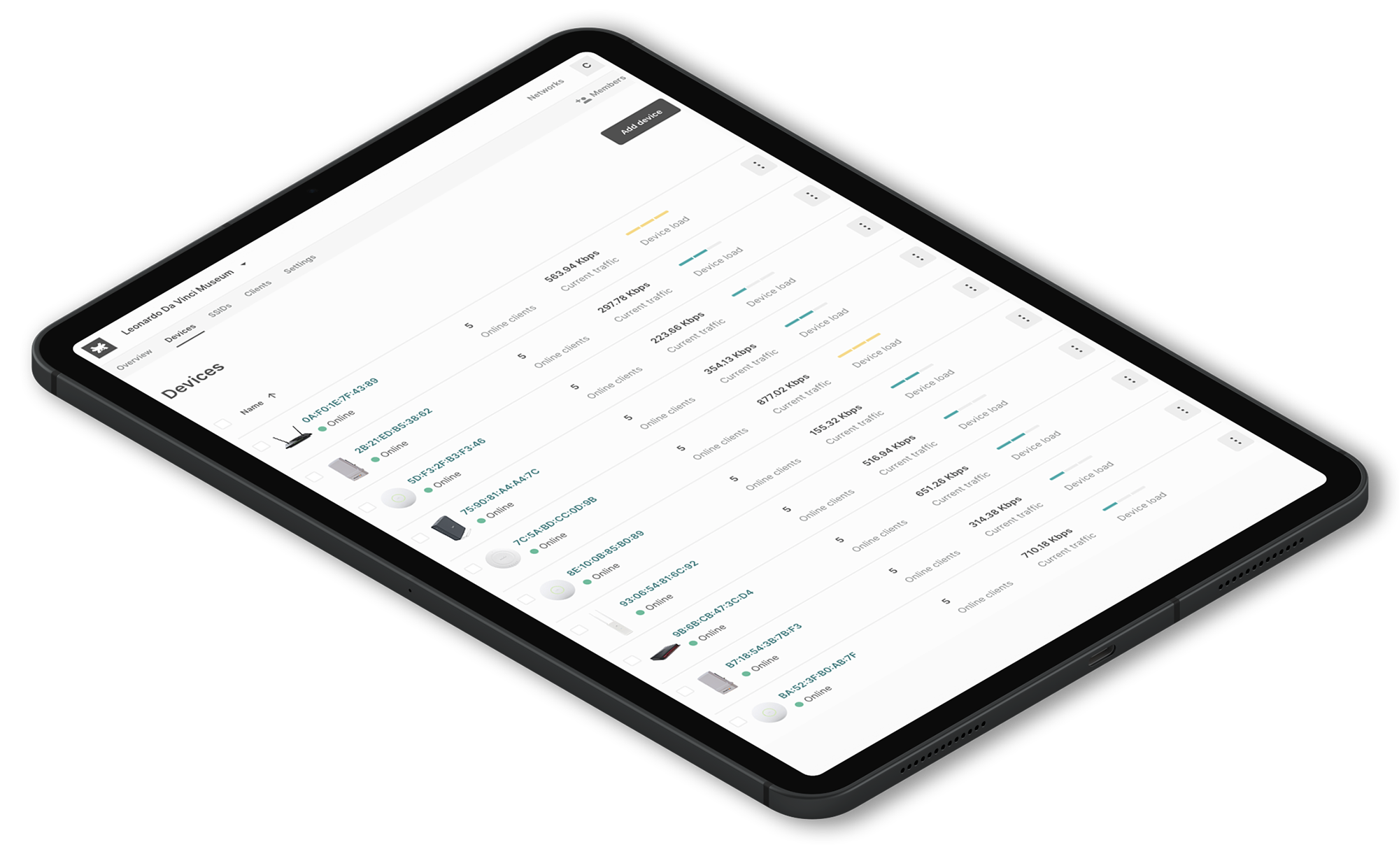

Per le migliori prestazioni e sicurezza della rete, Tanaza suggerisce di avere il server RADIUS e i punti di accesso del gateway situati all’interno dello stesso dominio di trasmissione di livello 2 per evitare ritardi di firewall, routing o autenticazione. Un’altra caratteristica interessante che MSP, ISP e SP possono utilizzare come metodo di sicurezza, è impostare l’ID NAS.

ID NAS – Identificatore del server di accesso alla rete

NAS ID è l’ulteriore tecnologia di protezione sviluppata da Tanaza per proteggere le reti dal ransomware. NAS ID è un codice testuale che consente al server RADIUS di scegliere il criterio per quella specifica richiesta. Il NAS-ID viene inviato al server RADIUS dalla piattaforma centralizzata tramite una richiesta di autenticazione per classificare i client in diversi gruppi e sottogruppi. Ciò consente al server RADIUS di inviare una risposta di autenticazione personalizzata.

Sicurezza della segmentazione della rete tramite l’accesso SSH degli AP

In precedenza, abbiamo analizzato come l’autenticazione del server Radius e il protocollo di sicurezza WPA siano una solida protezione contro il ransomware per la sicurezza degli SSID.

Tanaza offre un altro livello di protezione a livello AP: l’accesso SSH.

La protezione SSH fornisce ai professionisti della sicurezza IT e delle informazioni un solido meccanismo per gestire i clienti in remoto. Anziché richiedere l’autenticazione della password per inizializzare una connessione tra un client e un server SSH, SSH autentica il punto di accesso stesso.

Gli operatori possono abilitare l’accesso SSH su diverse granularità della rete segmentata:

– per ogni singolo punto di accesso;

– per l’intera rete attraverso la funzionalità di configurazione a livello di rete.

Ricorda per un secondo il suddetto ransomware Chameleon e la sua azione dannosa di scansione della rete per trovare le suscettibilità degli AP al fine di sostituire il firmware originale. Il protocollo di crittografia SSH è un ulteriore robusto scudo per evitare intrusioni AP e modifiche del firmware. Quando SSH è abilitato, il punto di accesso è protetto dai più elevati requisiti di conformità relativi alle chiavi SSH.

I WiFi ransomware possono propagarsi in reti wireless? Si, è possibile. Difendi le tue reti con le feature di Tanaza.

WiFi Ransomware nelle tue reti aziendali? Prova le feature di Tanaza e scopri come proteggere i tuoi APs aziendali.

✔︎ Nessuna carta di credito richiesta

✔︎ Configurazione semplice