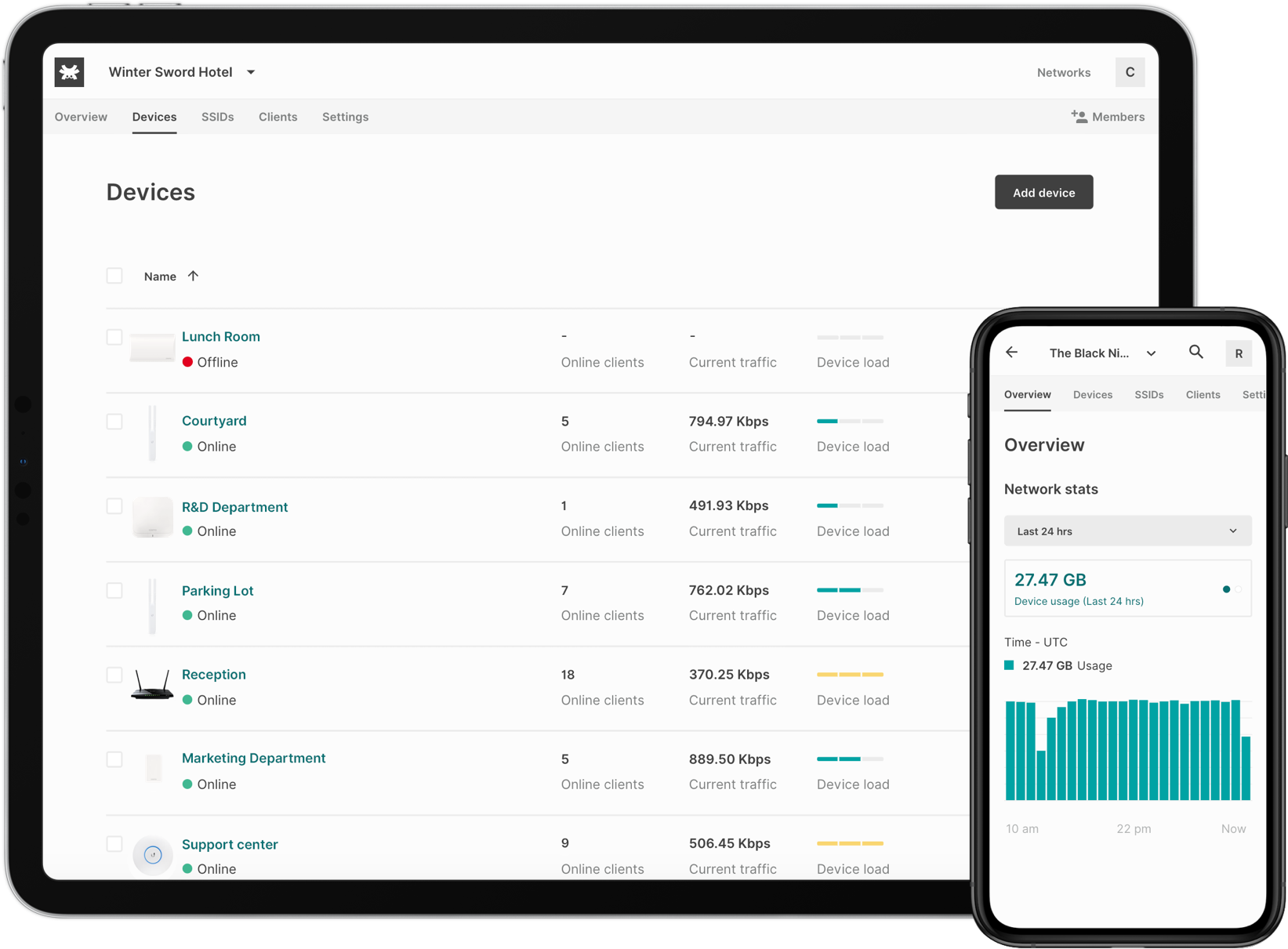

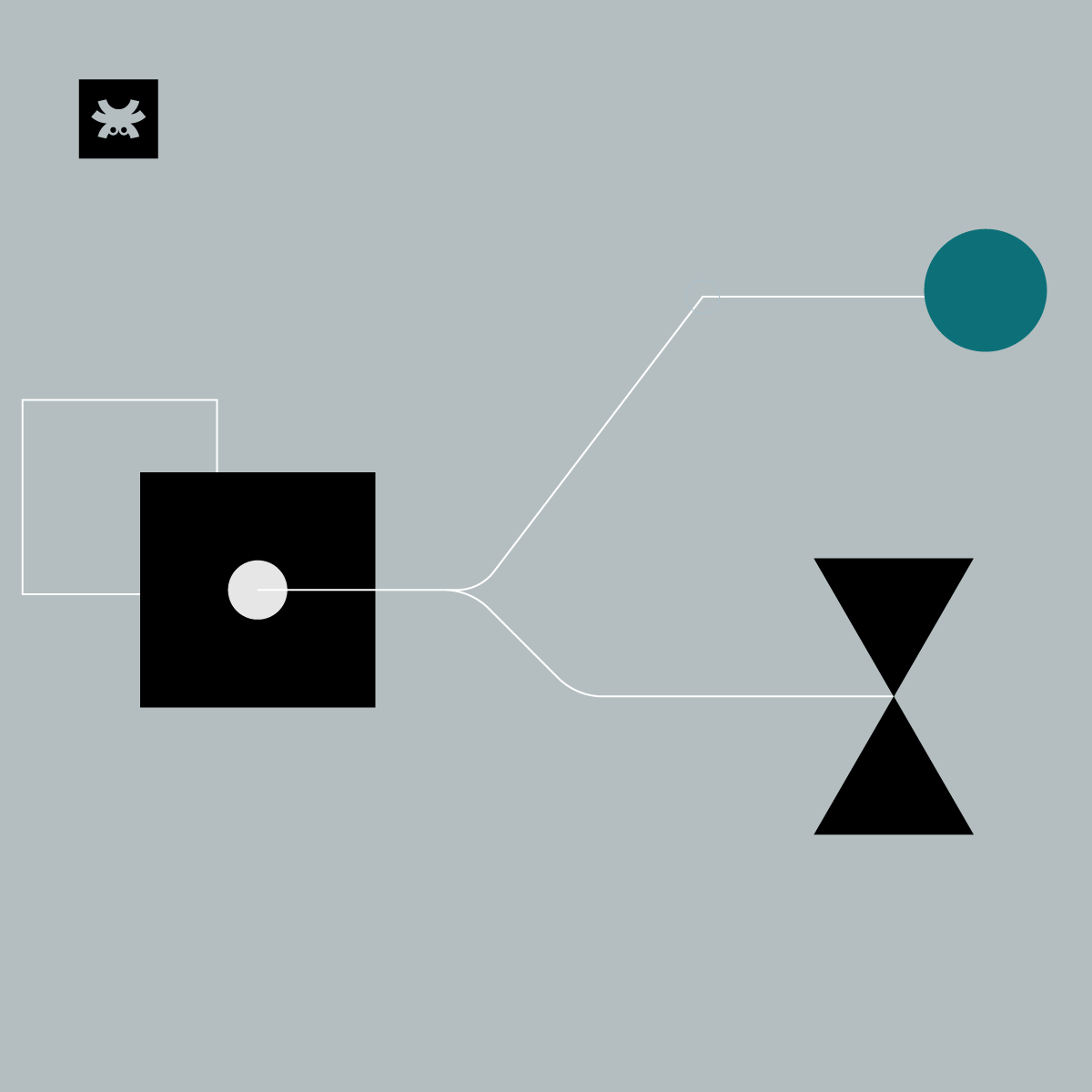

Alcuni paesi hanno legittimamente bisogno di memorizzare i messaggi TCP/UDP dagli access points e dai router, per scopi di segnalazione e monitoraggio. Qualsiasi dispositivo genera eventi informativi in risposta a condizioni mutevoli, come ad esempio, le connessioni. In genere, questi eventi vengono registrati localmente negli access points; tuttavia, il monitoraggio e la memorizzazione di questi dati possono rallentare la capacità del dispositivo e, di conseguenza, influenzare la rete.

Grazie alla funzione Remote Syslog, gli amministratori di rete possono inoltrare queste informazioni a un server Syslog remoto. Tanaza sta lanciando un miglioramento della funzione Syslog nella piattaforma, che permette agli amministratori di rete di tracciare le connessioni dei dispositivi client nell’access point.

Gli utenti possono abilitare il server Syslog remoto nelle impostazioni avanzate di ogni access point. In alternativa, può essere abilitato su tutti gli access point all’interno di una rete, con un clic sulla configurazione di rete.

In seguito, ogni volta che un utente si connette o viene associato a un SSID, l’indirizzo MAC e l’indirizzo IP vengono automaticamente registrati nei log.

Con questa funzione il remote syslog mostrerà:

- Data e timestamp (in base al fuso orario configurato sul dispositivo)

- Indirizzo IP locale sorgente

- Indirizzo IP di destinazione

- Porte sorgente e destinazione

- Indirizzi MAC sorgente e destinazione

E’ importante ricordare che questa funzione permette solo agli utenti di inviare le informazioni di log da un access point a un server remoto sulla Intranet locale o su Internet specificando un indirizzo IP. I dati viaggiano direttamente dall’access point al server remote syslog specificato. Gli utenti di Tanaza si affidano a tali piattaforme per recuperare qualsiasi informazione.

Leggi questo articolo per sapere come impostare il tuo server Syslog remoto sulla piattaforma Tanaza.